Aristoteles, Kant und Schoppenhauer haben sich bereits mit der Frage beschäftigt, was zuerst da war, die Henne oder das Ei?

Der Leser mag sich jetzt fragen, was hat das mit Zutrittskontrolle, Schließtechnik oder Ausweis- und Berechtigungsmanagement zu tun?

Die Metapher in Bezug auf den Auslöser einer Kausalkette wie „Grund“ oder „Ursache“ oder der Beziehung von „Ursache und Wirkung“ beschäftigt uns seit Menschengedenken. Forscher haben sich längst geeinigt: Das Ei war zuerst da.

Bemüht man nochmal Aristoteles, nämlich mit seinem Zitat: „Wer hohe Türme bauen will, muss lange beim Fundament verweilen“, dann lässt sich folgende Logik daraus ableiten: „Wenn eine leistungsfähige Henne (der Turm) entstehen soll, muss ein Ei (das Fundament) mit allen notwendigen genetischen Informationen die Grundlage dafür sein“ oder dementsprechend: „nur detailliert ausgearbeitete Anforderungen beziehungsweise Lasten können das Fundament für ein – auf die jeweiligen Bedürfnisse des Anwenders zugeschnittenes und leistungsfähiges – System sein“.

Verbesserung bedeutet auch Veränderung

Die Erneuerung oder auch Einführung eines Zutrittsmanagementsystems geht immer einher mit der Tatsache, dass Einführung oder Verbesserung für die davon betroffene Menschen Veränderung bedeutet. Veränderungen verursachen in der Regel Misstrauen bis hin zu Angst. Verbesserungsprozesse sind generell mit der Frage nach dem „Warum“ verbunden und wer das „Warum“ nachvollziehbar begründen kann, nimmt den Betroffenen einen Teil der Angst vor Veränderungen. Neudeutsch: Man muss die Menschen „mitnehmen“.

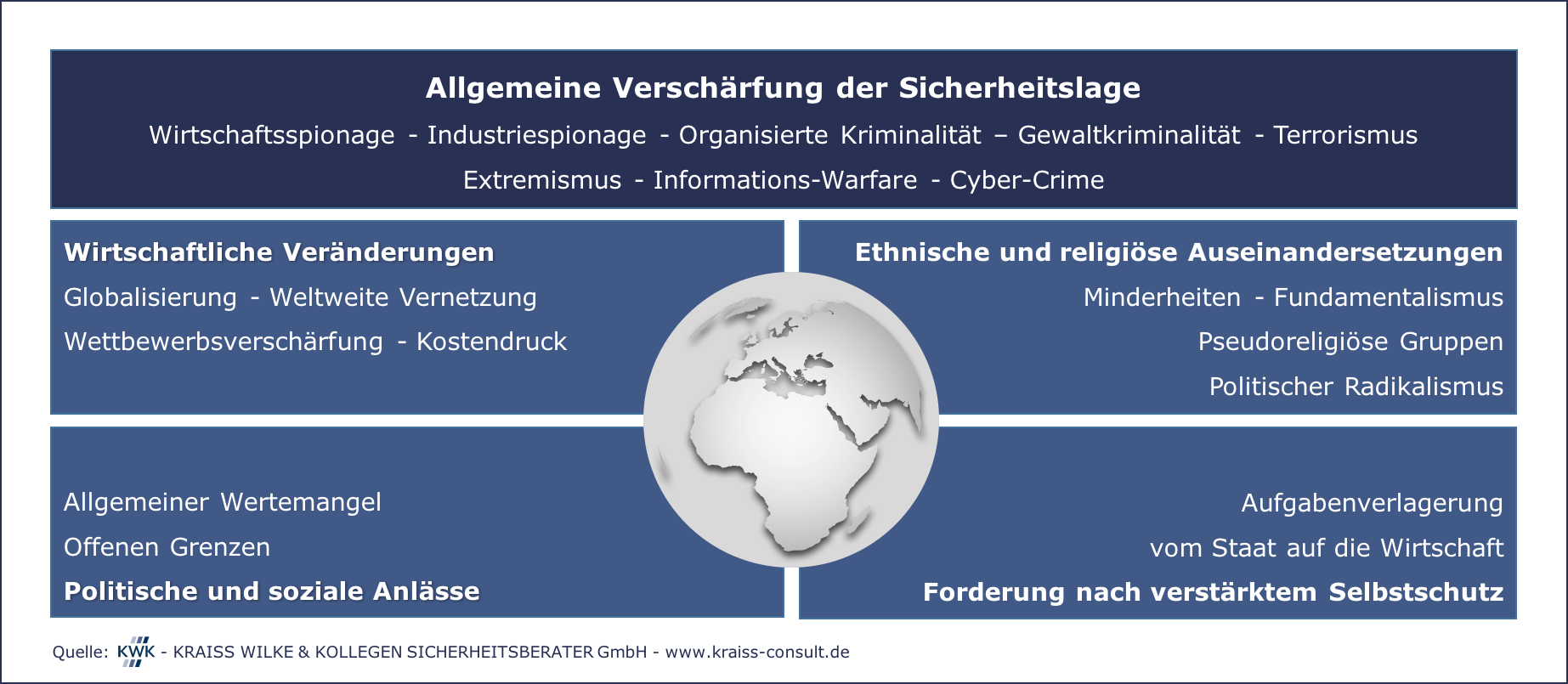

Das Bedrohungsbild (siehe Grafik oben) verändert sich dramatisch. Die Treiber sind vielfältig: Globalisierung und Digitalisierung, gesetzliche und normative Auflagen, die Einführung eines IT-Sicherheitsmanagementsystems (ISMS) nach ISO 27001, IT-Sicherheitsanforderungen oder der Schutz kritischer Infrastrukturen sowie seit kurzer Zeit auch das neue Geheimschutzgesetz (GehSchG) und vieles mehr. Dazu kommen höhere Sicherheits- oder Verfügbarkeitsanforderungen, die in Verbindung mit der Sicherstellung wichtiger Geschäftsprozesse neue Anforderungen an Sicherheitssysteme und Sicherheitsorganisationen stellen.

Das Zutrittsmanagement übernimmt seit je her eine zentrale Funktion im Sicherheitsmanagement und der Wertbeitrag zur Unternehmenssicherheit ist hoch. Auslöser für eine Erneuerung oder Modernisierung können sein:

- Ein Zutrittskontrollsystem soll in Kombination mit einem neu einzuführenden elektronischen Schließsystem betrieben werden.

- Ein veraltetes Zutrittskontrollsystem muss erneuert werden.

- Ein neuer Multifunktionsausweis oder eine neue Chiptechnologie soll eingeführt werden.

- Unterschiedliche Zutrittskontrollsysteme sollen standortübergreifend verwaltet werden.

- Die Sicherheit an den Zutritts- und Zufahrtsstellen soll verbessert werden.

- Die Zutrittskontrolle soll in ein übergeordnetes Sicherheitsmanagement integriert werden.

- Die überwiegend manuell betriebene Bearbeitung für Ausweisantrag, Genehmigung, Vergabe und Pflege soll hochgradig automatisiert und revisionssicher durchgeführt werden.

- Der Aufwand für das hohe Besucher- und Fremdfirmenaufkommen soll reduziert werden.

- Eine nachhaltige Kostenreduzierung für Betrieb und Instandhaltung soll erreicht werden.

Systematik und Qualität

Konzeption und Planung komplexer Sicherheitssysteme sind eng miteinander verknüpft, mit Erfolg oder Misserfolg. Wer sich zu früh mit der Henne, also einem System, beschäftigt und nicht mit dem Ei, also den wichtigsten Anforderungen und Leistungsmerkmalen, kann beim Ausrollen des Systems tief enttäuscht werden. Es mag darüber heftig spekuliert werden, ob in Argumenten wie: „da haben wir wohl aneinander vorbeigeredet oder uns missverstanden“, oder „die Forderungen haben Sie so nie formuliert“, oder „wenn wir das vorher gewusst hätten“ System, Zufall oder Versagen steckt.

Fest steht, dass nachträgliche Anpassungen und Änderungen immer teuer erkauft werden müssen und nicht selten auf Seiten der Lieferanten Gewinnoptimierung erst im Rahmen des Change Request Managements generiert wird. Definitiv steht fest: Bei nachträglichen Anpassungen und Änderungen laufen Kosten und Termine davon und die Change Request Falle schnappt wieder einmal zu.

Wer also notwendige Leistungen mit Hilfe einseitig formulierter Produktbeschreibungen zusammenstellt und sich nicht am eigentlichen Bedarf orientiert, hat den Misserfolg vorprogrammiert. Wer sich daran orientiert, was wirklich benötigt wird und in der Analyse- und Konzeptphase Leistungen nach deren Notwendigkeit beurteilt, gewinnt.

Das Fundament

Systematisches und logisches Vorgehen im Projekt orientiert sich an fünf Phasen (siehe Grafik unten). Das Fundament wird in der zweiten und dritten Phase gebildet.

Welche Bedeutung haben dabei strategische und operative Schutzziele, Schutzbedarf, Sicherheitsfunktionen, Ereignis- und Alarmmanagement oder das Berechtigungsmanagement für revisionssichere Antrags- und Genehmigungsprozesse? Die Antwort: Sie haben allergrößte Bedeutung. Organisation und Funktionen sind quasi die Bodenplatte eines Fundaments. Sie bestimmen im Grunde alles was ein System leisten muss und auffällig ist, dass erst am Ende der dritten Phase, wenn alle funktionalen und technischen Anforderungen im Lastenheft detailliert beschrieben sind, die Frage nach Lieferanten und Systemen auftaucht. Erst an dieser Stelle ist nämlich entschieden, welche Eigenschaften das Huhn haben soll und welche genetischen Eigenschaften das Ei zwangsläufig enthalten muss.

Man geht also nicht in den Hühnerstall und entscheidet nach optischen und akustischen Gesichtspunkten, welches Huhn geeignet ist – lässt sich also Systeme vorführen und in diesem Zuge argumentativ und emotional beeinflussen – sondern definiert zunächst ganz rational die funktionalen und technischen Lasten und geht dann in die Präqualifikation beziehungsweise in den Hühnerstall.

Beispiel Energieversorgungsunternehmen

Das Bestandssystem ist circa 20 Jahre alt. Der Service für Pflege und Wiederherstellung des Sollzustandes hat sich in den letzten Jahren dramatisch verschlechtert. Wiederherstellungszeiten können nicht mehr sichergestellt werden. Eine Verbesserung der Situation ist nicht zu erwarten.

Durch die notwendige Einführung eines IT-Sicherheitsmanagement-Systems (ISMS) nach ISO 27001 und der damit verbundenen Auditierung werden in Teilbereichen des Unternehmens erhöhte Anforderungen, sowohl an die Sicherung diverser Objekte, als auch an die Nachvollziehbarkeit von Zutritten und Sperrungen verlorener Zutritts- und Schließmedien, gestellt. Daraus werden drei wesentliche Ziele abgeleitet:

- Revisionssichere Optimierung der Prozesse für Ausweisantrag, Genehmigung, Vergabe, Änderung und Pflege

- Individuelles Zutritts- und Schließmanagement für die eigen- verantwortlichen Kapitalgesellschaften

- Optimierung des Objektschutzes für Umspannwerke, Schalthäuser, Trafostationen, Heizkraftwerke, Erdgasübergabestationen, Gasdruckregelanlagen, Wasserwerke und Verwaltungen in „angemessenem Rahmen“.

Weder ein Corporate Security Concept noch ein Site Security Concept waren vorhanden. Hinsichtlich des Handlungsbedarfes hat man sich an den Anforderungen des ISMS-Audits, den ange- strebten organisatorischen Optimierungen und den Projektzielen orientiert. Folgende Arbeitsschritte haben sich daraus entwickelt. In der Phase 2 und 3:

- Erarbeitung des operativen Schutzbedarfs der Objekte (Tabelle SSB-Schutz- und Sicherungsbedarf) orientiert an Sicherheitsfunktionen und Zutritts- und Schließtechnik.

- Erarbeitung der Prozesse und Workflows für Ausweisantrag, Genehmigung, Vergabe und Pflege.

- Zusammenstellung der funktionalen und technischen Anforderungen in einem Lastenheft und Erstellung eines Massengerüstes.

- Durchführung einer Präqualifikation unter Einbeziehung diverser Systemlieferanten.

Der Schutz- und Sicherungsbedarf an den Objekten musste erarbeitet und festgelegt werden. Schutzklassen, Verfügbarkeitsklassen und Sicherheits- und Schutzfunktionen mussten zugeordnet und verbindlich verabschiedet werden. Der größte Aufwand entstand allerdings bei der Erarbeitung der Prozesse und Workflows für Ausweisantrag, Genehmigung, Vergabe, Änderung und Pflege. In der Phase 4:

- Leistungsgradanalyse der angebotenen Systeme im Abgleich zum Lastenheft nach den Kriterien: voll erfüllt, teilweise erfüllt, mit Zusatzaufwand erfüllbar, nicht erfüllbar.

- Klärungsgespräche zur eindeutigen Klärung der angebotenen Systeme.

In Korrelation zur Gewichtung der Leistungsmerkmale durch den Auftraggeber und der Bewertung nach vorstehendem Muster, wurde eine revisionssichere Leistungsgradtabelle erstellt. Im Zuge der Klärungsgespräche mit den Bietern hat sich herausgestellt, dass es erhebliche Unterschiede im Verständnis der „Integration der elektronischen Schließanlage in die Zutrittskontrollanlage“ gibt (Change Request lässt grüßen).

Während ein Lieferant eine „Vollintegration“ realisieren kann, kann der andere Lieferant lediglich eine gemeinsame Verwaltung der Personenstammdaten realisieren. Die Zuordnung der Schließrechte musste in der Managementumgebung des Schließsystems erfolgen, was natürlich einen erheblichen Mehraufwand im täglichen Umgang mit der Vergabe von Zutritts- und Schließrechten bedeutet.

Es lohnt sich also im Rahmen einer Leistungsgradanalyse und einem Klärungsgespräch genau hinzusehen. Es hat sich auch herausgestellt, dass die Lieferanten der Zutrittskontrollsysteme immer noch keine befriedigenden Lösungen für das workflowbasierte Ausweis- und Berechtigungsmanagement integriert haben.

Fazit: Erfolgreiche Projektarbeit wird von systematischem Vorgehen und Perfektion bestimmt. Sir Frederick Henry Royce sagte einmal: „Kleinigkeiten sind es, die Perfektion ausmachen, aber Perfektion ist alles andere als eine Kleinigkeit“

Beitragsbild: iStock.com / sherman2013