Ausweis-, Identitäts- und Berechtigungsmanagement, Zutrittskontrolle und Schließtechnik erfordern einen ganzheitlichen Ansatz

Sicherheitslösungen für komplexe Unternehmensstrukturen müssen in Einklang mit normativen und gesetzlichen Anforderungen gebracht werden

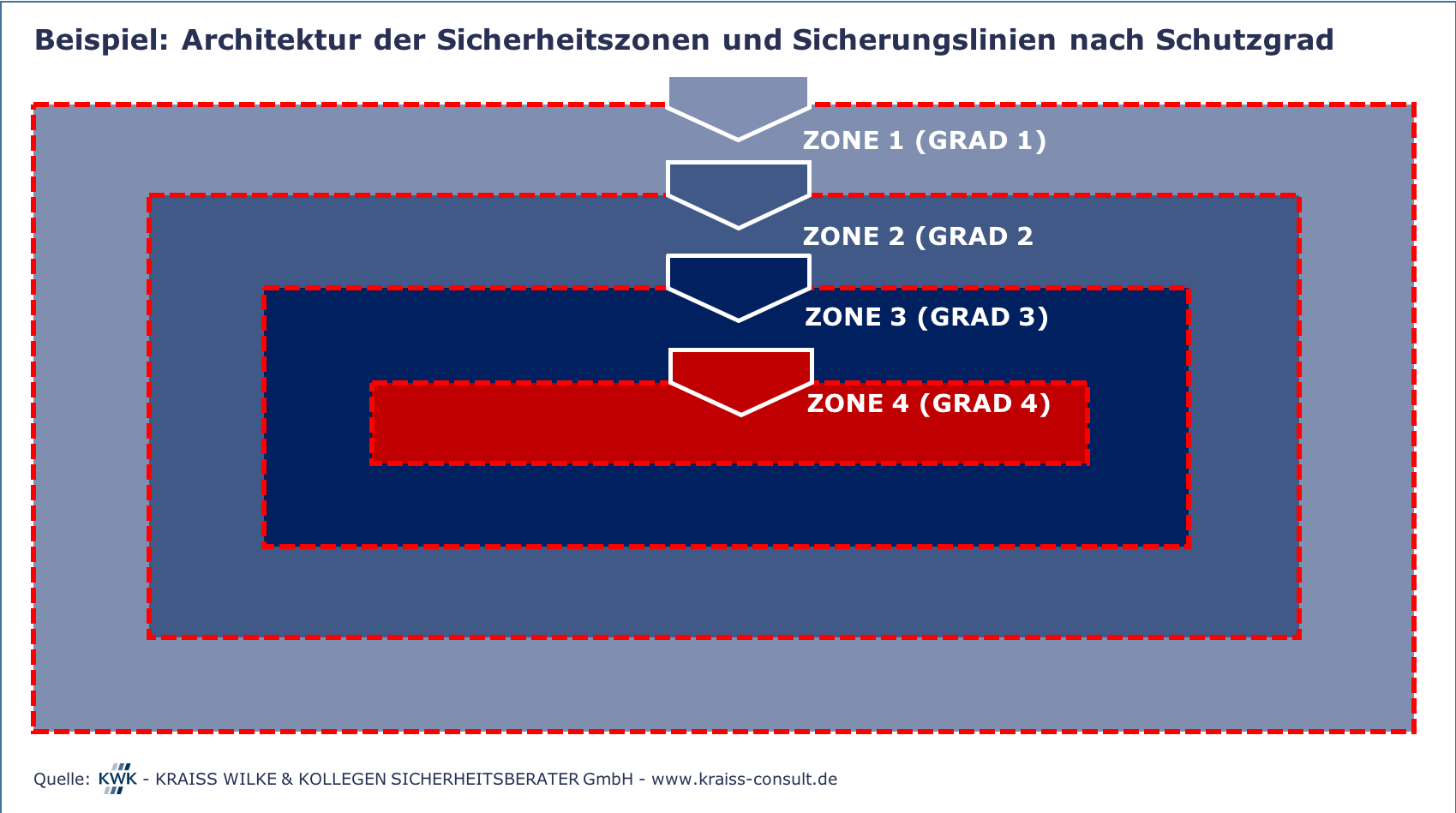

Die Komplexität heutiger Unternehmensstrukturen, zusätzliche Sicherheitsanforderungen, Gesetze wie Bundesdatenschutzgesetz (BDSG), Gesetz zum Schutz von Geschäftsgeheimnissen (GeschGehG), die Verordnung zur Bestimmung Kritischer Infrastrukturen nach dem BSI-Gesetz (BSI-Kritisverordnung – BSI-KritisV), normative Anforderungen wie die ISO 31000:2018 zum Risikomanagement oder die internationale Norm ISO/IEC 27001 zur Einrichtung eines Informationssicherheitsmanagementsystems (ISMS) und weitere normative Anforderungen oder Richtlinien wie TISAX, erfordern ein nachhaltig wirksames und den unterschiedlichen Schutzgraden angepasstes Zutritts- und Schließmanagement. Multifunktionalität, Nutzung mobiler Endgeräte und der verstärkte Einsatz hybrider Zutritts- und Schließsysteme, erfordern nicht nur konsequente Maßnahmen an den Zutrittspunkten, sondern auch ein hochskalierbares Ausweis-, Identitäts- und Berechtigungsmanagement.

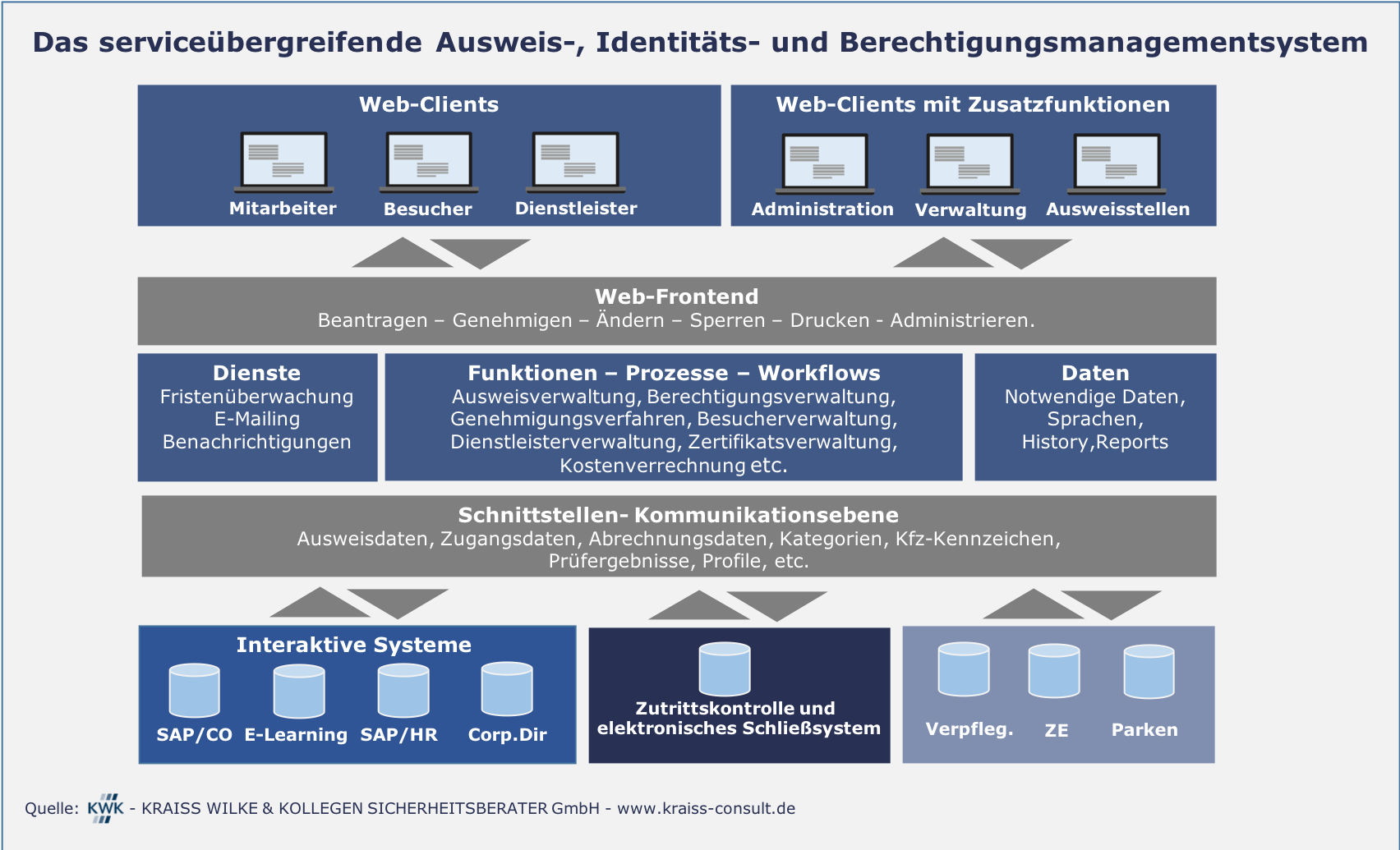

Die Begriffsvielfalt ist verwirrend, egal ob Ausweis- und Berechtigungsmanagement, Ausweismanagement, Access und Identity Management oder Access Management genannt, eine derartige Metaebene muss sich – losgelöst von den interaktiven physischen und logischen Subsystemen wie z.B. Zutrittskontrolle, Zeiterfassung, Verpflegungsabrechnung, Park Management, Cash Management oder sonstigen Systemen – hocheffektiv in die unternehmensspezifischen Prozesse einfügen, hinsichtlich zukünftiger Anforderungen an das Berechtigungsmanagement flexibel wirksam sein und mit einem hohen Grad an nachhaltiger Wertschöpfung als systemübergreifende, neutrale, revisions- und rechtssichere Managementebene wirken.

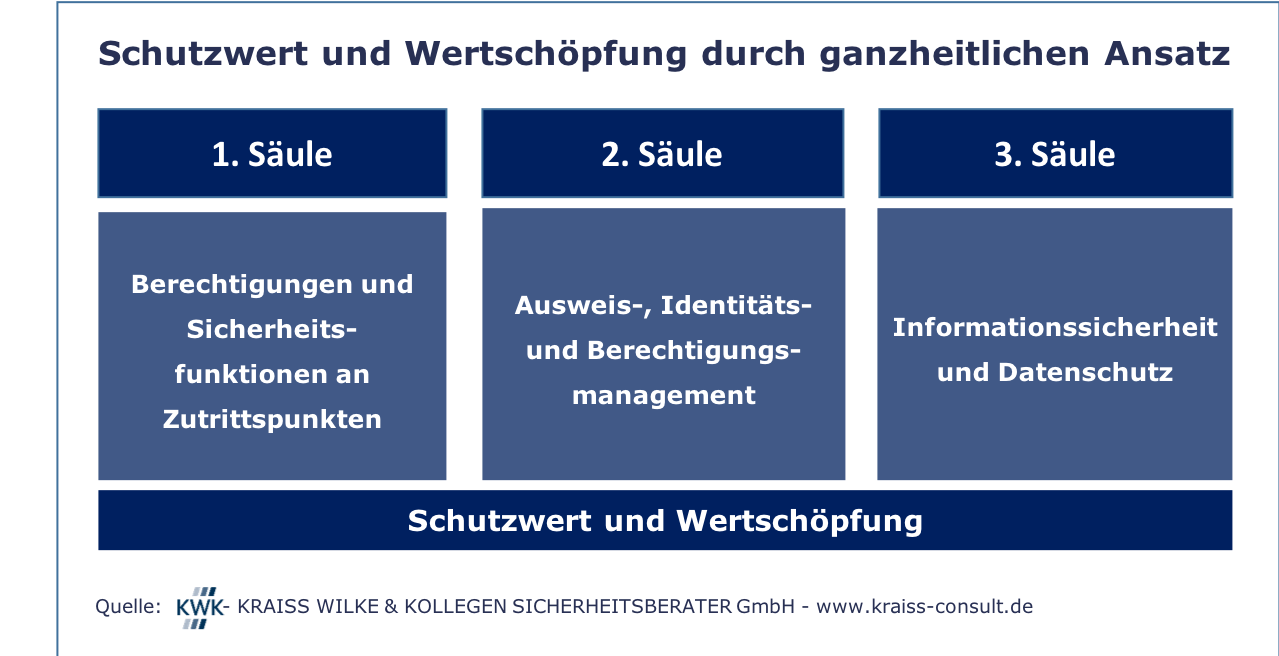

Der Schutzwert im Zutrittsmanagement wird von drei Wertschöpfungssäulen gebildet

Die Welt der Zutrittskontrolle und der elektronischen Schließsysteme ist derzeit geprägt vom Wettkampf zwischen den klassischen Online-Zutrittskontrollsystemen und den Offline-Schließsystemen. In der Wahl der Pro- und Contra-Argumente ist man nicht gerade zimperlich und wer als Anwender nicht über profundes Fachwissen verfügt, kann nur allzu oft unumkehrbare Fehlentscheidungen treffen, die sich insbesondere auf Funktionalität und operative Schutzziele, nicht nur an den Zutrittspunkten, sondern auch im systemübergreifenden Ausweis- und Berechtigungsmanagement fatal auswirken können, das eines der drei Wertschöpfungssäulen im Zutritts- und Schließmanagement bildet:

Der definierte Schutzgrad muss sich sowohl in den Sicherheitsfunktionen als auch im Ausweis-, Identitäts- und Berechtigungsmanagement widerspiegeln

Wer glaubt, eine wirksame Zutrittskontrolle mit einem elektronischen Knaufzylinder oder Beschlag ohne Türzustandsüberwachung oder mit der Vergabe eines Zutrittsrechtes ohne belastbaren Genehmigungsprozess zu generieren, generiert keine „Sicherheit“. Wer aus Bequemlichkeit oder völlig übertriebenem Komfortdenken Besuchern und Mitarbeitern von Fremdfirmen oder Post- und Paketdiensten quasi freien Zutritt ermöglicht und an dieser Stelle jegliches Sicherheitsdenken über Bord wirft, reduziert den Schutzwert von Sicherheitsmaßnahmen auf ein nichtverantwortbares Minimum.

Ein Ausweis-, Identitäts- oder Berechtigungsmanagement verfügt über die Multifunktionalität der besonderen Art

Bereits seit Jahren hat sich das plattformbasierte Ausweis-, Identitäts- und Berechtigungsmanagement als elementare Wertschöpfungssäule im Zutritts- und Schließmanagement herauskristallisiert. Wer sich mit Fragen beschäftigt hat wie:

- Migration eines oder mehrerer Zutrittskontrollsysteme

- Einführung eines neuen Ausweises oder einer neuen Chiptechnologie

- Systemübergreifendes Management unterschiedlicher Zutrittskontrollsysteme

- Standortübergreifende Organisation des Ausweis- und Berechtigungsmanagements

- Auflösung der unerfreulichen Fabrikats- / Systembindungen bei Erweiterungen

- Berücksichtigung komplexer unternehmensspezifischer Prozesse und Verfahren

- Reduzierung der hohen Kosten für das Antrags-, Genehmigungs- und Ausgabeverfahren

- Einführung eines User-Self-Service für Besucher-, Mitarbeiter- und Fremdfirmenverwaltung

fand und findet nach wie vor die Antworten nicht bei den klassischen Zutrittskontrollsystemen und erst recht nicht bei den elektronischen Schließsystemen, sondern bei den leistungsstarken Ausweis-, Identitäs- und Berechtigungsmanagementsystemen, die workflowbasiert hochkomplexe Prozesse im Zusammenhang mit Antrags-, Genehmigungs- und Vergabeprozesssen abwickeln können. Bezeichnenderweise wurden und werden diese elementaren Managementfunktionen von Herstellern der oben erwähnten Zutritts- und Schließmanagement-Systeme bis heute nur fragmental bedient.

Es sind die Details, die entscheiden

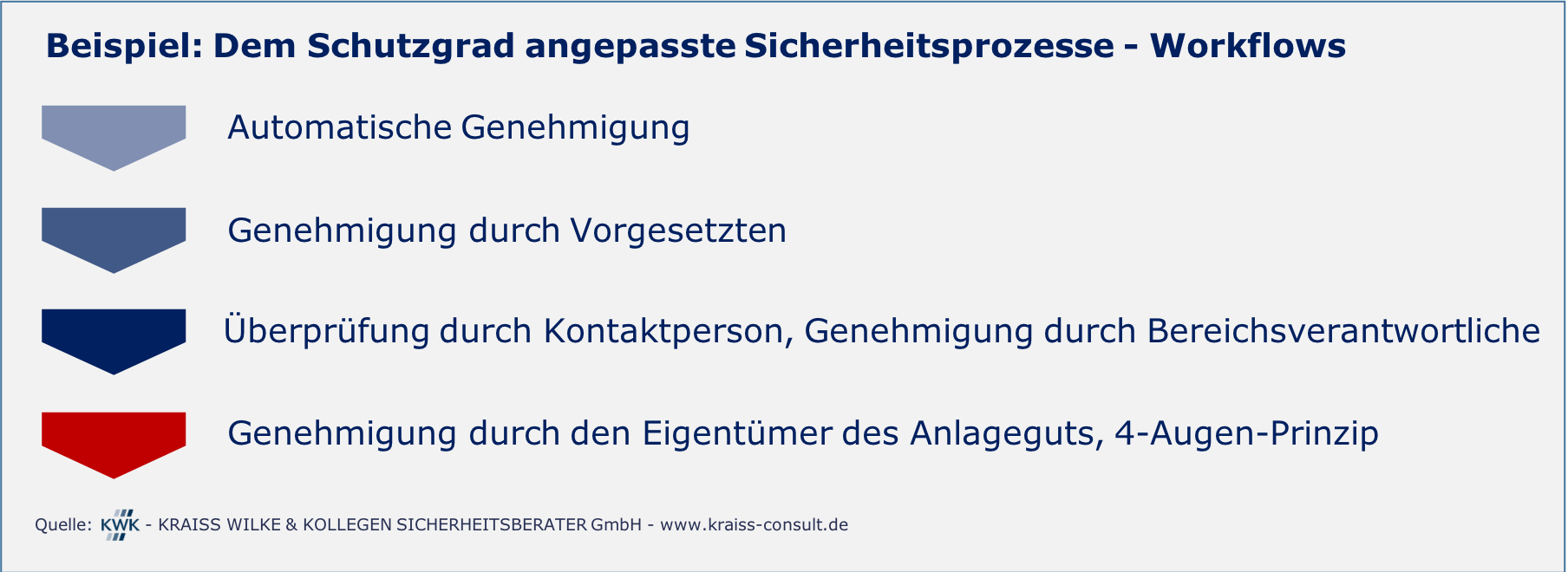

Automatisierte Funktionsabläufe sorgen für eine rationelle und fehlerfreie Erledigung von Routineaufgaben. Der Antrags- und Genehmigungsprozess kann durch einen User-Self-Service für alle internen und externen Berechtigungsgruppen unterstützt werden. Workflowbasierte Assistentenfunktionen, ein umfangreiches Regelmanagement mit Plausibilitätsprüfungen (z.B. Abgleich mit Sperr- oder Hausverbotslisten), eine Fristenüberwachung, eine Zertifikatsüberwachung (erteilter ZÜ-Bescheid oder der positive Abschluss eines E-Learningprogramms, sowie ein automatischer Email-Versand sind Komponenten, die den manuellen Bearbeitungsaufwand auf ein absolutes Minimum reduzieren und gleichzeitig revisionssicher und gerichtsfest abbilden.

Speziell im Genehmigungsprozess können mehrstufig und standortübergreifend beliebig viele Bereichsverantwortliche und Stellvertreter eingerichtet werden. Parallellaufende Genehmigungsprozesse stellen sicher, dass ein Ausweis bei Vorliegen der Hauptzugangsgenehmigung bereits ausgegeben werden kann und nach weiteren Genehmigungen Zug um Zug weitere Zutrittsberechtigungen freigeschaltet werden. Ein Mailservice informiert automatisch alle Beteiligten über den Berechtigungsstatus. Automatische oder manuelle Statusabfragen über den Stand eines jeden Antrags sind obligatorisch. Die Ausgabe des Ausweises kann den heutigen Arbeitsbedingungen entsprechend standortunabhängig erfolgen und ist an keine feste Ausweisstelle gebunden. Sogar ein Modul zur Kosten- und Leistungserfassung kann zur Weiterbelastung von Kosten eingerichtet werden.

Der Mensch ist das schwächste Glied in der Prozesskette. Konfuzius soll einmal gesagt haben „Der Mensch stolpert nicht über Berge, sondern über Maulwurfshügel“. Die Leistungsmerkmale einer regelbasierten Berechtigungsvergabe mit workflowbasierten Anfrage- und Genehmigungsprozessen, einem User-Self-Service sowohl für Mitarbeiter wie Besucher oder Mitabeiter externer Lieferanten oder Dienstleister, die selber die Daten ihrer Mitarbeiter erfassen und pflegen, bilden die Brücke über die Wiese voller Maulwurfshügel.

Es ist der richtige Weg, der zum Ziel führt

Es hat sich als fatal erwiese mit dem einen oder anderen Hersteller zu sprechen bevor man die Projektschritte bis zur Marksichtung abgeschlossen hat. Die Gefahr, sich unbewusst oder bewusst beeinflussen zu lassen und die eigentlichen Ziele und Anforderungen aus den Augen zu verlieren ist zu groß. Ein Unbekannter sagte einmal: „Bevor Du mit dem Kopf durch die Wand gehst, überlege Dir, was Du im Nebenzimmer willst!“. Dementsprechend ist eine professionelle Herangehensweise zu empfehlen, die nur allzu oft über den Erfolg eines Projektes entscheidet.